La falta de autenticación en la base de datos de los gestores de varios locales en el país permitió a acceder a información sobre las chicas de compañía y su DNI

Muchos expertos informáticos tienen la inquietud por meter los morros en los rincones de internet más recónditos e insospechados para detectar agujeros de seguridad y otros fallos de servicios de todo tipo. La lista de afectados por estas incursiones es enorme. Sin embargo, esta semana se ha conocido el que podría ser bautizado como el gran 'hackeo' de la prostitución española. Y es que un investigador ha conseguido acceder a una base de datos mal protegida de una empresa que parece ser la gestora de varios clubes de la zona de Cataluña y Levante, así como otras zonas de España, pudiendo así conocer un gran volumen de información tanto de las chicas de compañía como de los clientes, con el peligro que ello acarrearía en malas manos de cara a posibles sobornos y extorsión. Entre las cosas que se ha encontrado al bucear por dicho archivo están los nombres completos de las 'escorts', sus DNI o pasaportes escaneados, su ubicación así como su talla de pecho.

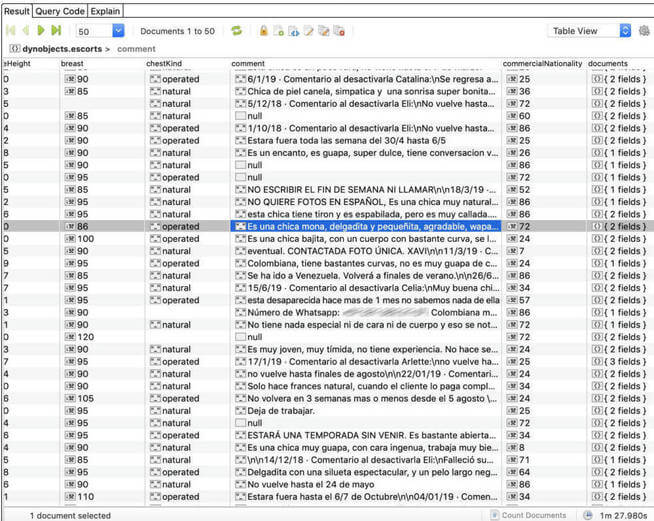

"Chica bajita, no es nada especial ni de cara ni de cuerpo, muy simpática, muy extrovertida, siempre dispuesta a trabajar. Pregunta si puede volver en julio de 2019. Stephani dice que no". Ese es uno de los comentarios que Bob Diachenko, el alemán que ha sacado a la luz el asunto, traduce al inglés valiéndose de Google Translate. Asegura que como estos apuntes hay muchos más y al parecer serían notas de los gerentes y las 'madames' de los clubes acerca de las chicas. Pero como recoge en su blog, pudo acceder a mucho más que eso. "Es una chica guapa con cara ingenua", "no vendrá en tres semanas por aquí"... Son algunos de las anotaciones que se podían leer.

Este solo es un pequeñísimo lunar de la enorme base de datos que Diachenko consiguió ver sin excesiva dificultad y que contenía "información extremadamente sensible". En total, contabilizó, según las explicaciones que daba en el estudio, 3.350 perfiles completos de mujeres, con nombres reales, año de nacimiento, documentos de identidad escaneados y almacenados directamente como imágenes... También encontró diversa información sobre la rotación de clubes y qué trabajadoras sexuales estaban cada momento en cada local de la cadena. También había información sobre si tenían hijos o no, como se puede observar en la anterior imagen.

El investigador teutón no quiere desvelar la identidad de los responsables de la fuga y ha preferido mantener en secreto dicho dato. "Lo he hecho a propósito", explica. "No me importa la naturaleza de los datos expuestos, sino en la higiene cibernética en general, y nuevamente resaltar la importancia de mantener seguros los datos confidenciales, especialmente aquellos que podrían manipularse fácilmente si se exponen". La página especializada en tecnología y seguridad informática ZDNET también se hace eco y recoge el trabajo de Diachenko, con capturas de pantalla que pudo obtener.

Reseñas de clientes

Pero no solo estaban al descubierto los datos de la 'plantilla' de esta empresa. También de los clientes. Casi 4.636 comentarios de hombres que valoraban a las chicas. Aunque en la página web apareciese solo un alias y una hora, en la trastienda del sistema había muchos datos. Datos como la IP, el correo electrónico, el nombre, las coordenadas e, incluso, las características del dispositivo. Esto quiere decir que en malas manos había información suficiente como para identificar a algunos de los que recurrían a estos servicios, si es que no habían tomado las medidas de protección suficientes.

"Tras la investigación oficial —escribe Diachenkko—, decidí ponerme en contacto con los propietarios". No lo tuvo difícil. Basto con localizar en las celdas de la base de datos la información relativa e identificar a los administradores. Allí mismo se encontró sus 'e-mails'. El día 6 de agosto, es decir, el pasado miércoles, cuenta que contactó con ellos. Poco después le llegó un correo de vuelta, agradeciéndole el aviso. El propio investigador pudo comprobar cómo el acceso a esa información estaba cortado esa misma jornada.

MongoDB, un caramelo

El consultor explica que la herramienta que utilizó para descubrir esta vulnerabilidad fue BinaryCheck. Se trata de una compañía que se dedica a rastrear y categorizar en diferentes grupos las páginas web y las compañías que están expuestas y las clasifica, entre otros parámetros, por países. El problema residía en la falta de seguridad de MongoDB, el sistema de base de datos que usaba el gestor de estos prostíbulos. Las imprudencias que se comenten a la hora de implementarlas hacen que sea un blanco, un caramelito, para piratas informáticos y cibercriminales. Los expertos llevan alertando años sobre este asunto sin conseguir evangelizar los suficiente. Por ejemplo, en 2015 se estima que 680 teras de información fueron sustraídos de MongoDB.

El propio Diachenko advierte de "que esa falta de protección" puede permitir la inserción de 'malware' y que los atacantes administren los sitios "con privilegios de administrador". "Una vez que está instalado, los delincuentes pueden acceder de forma remota a los recursos del servidor e incluso iniciar una ejecución de código para robar o destruir por completo cualquier dato guardado que contenga el servidor", explica, a la vez que señala que hay cerca de 280 bases de datos de este tipo expuestas solo en nuestro país.

"Es sencillo configurarla", explica el experto informático Sergio Carrasco sobre este extremo, aunque advierte de que los riesgos asociados a su configuración "no se suelen tener muchas veces en cuenta". "Es un fallo bastante habitual", cuenta a Teknautas. "Hay muchas MongoDB abiertas, entre otras cosas, porque la instalación por defecto no tiene control de acceso. Por eso suele ocurrir", añade, haciendo referencia también a otras funcionalidades más allá de bases de datos como S3 o ElasticSearch que también están accesibles sin que sus responsables lo sepan.

Arreglarlo es fácil. "Basta con configurar el control de acceso. O un firewall que impida el acceso externo. Pero el daño está hecho", afirma Carrasco. "Pueden haberse descargado toda la información. Y utilizarse para extorsionar a las chicas, amenazándolas con revelar su actividad", explica.